セキュリティ勉強会などの打ち上げで、SQLインジェクションが怖い、どうやってやるのか教えて欲しいという話をされることがあります。

そんなわけで、自分の勉強の為にも普段行うPHP/MySQLの記述でSQLインジェクションが発生しないか検証して記事にしてみました。もし尋ねられてもこの記事を見せれば良いわけだと画策ですよ。

SQLインジェクションとは

結論から書くとSQLインジェクションの基本はアプリケーションのDBに不正なクエリを流し込むことで、開発者が意図しない結果を成立させてしまう攻撃です。

例えば・・・

|

1 |

$sql = "SELECT * FROM `victim_table` WHERE `id` = $id and `pass` = $pass"; |

上記のクエリが実行されるフォームのid項目に【999 OR 1 = 1; — 以降はコメントになります】を入力する。

|

1 |

$sql = "SELECT * FROM `victim_table` WHERE `id` = 999 OR 1 = 1; -- 以降はコメントになります and `pass` = $pass"; |

すると — の後はコメントになるので、パスワードに何も入力せずともクエリが成立します。実際に、自分の環境でSQLインジェクションさせてみると感覚的にわかりやすい。

SQLインジェクション攻撃されるとどうなっちゃうの?

- 顧客データの漏洩

- データの改ざん、削除

- 会員専用画面、管理画面へのログイン

- DoS攻撃

00021, 12234などの連番、admin, user1, appleなど、ユーザIDが予想できるもの、ユーザ名の重複を通知してくれるアプリケーション。これに関してパスワードの部分にSQLインジェクションを利用することで狙ったユーザに対してログインが出来てしまいます…!

また、データ量が多いDBに対して、負荷のかかるクエリも打てるので、DoS攻撃に使われるとやっかいです。

改ざんはもちろん、SQLインジェクションにより、途中でクエリを終了させ、DELETE文を混入させることで、テーブル丸ごとを削除するといったことも可能です。

※SQLインジェクションの検証が出来なくなるので、一般的なフォームのバリデーションは行っていません。Nullも許容します…!

予防するには

SQLインジェクションはDBMSの仕様*です。

だからシステムの要件を考えながら、意図した動作のみをただ行うように、セキュリティに配慮をした適切なプログラミングによる実装を行うことが大切。

具体的には、DBに入ってくるフォームやパラメータのバリデーションチェック、プログラムの書き方、フレームワークが用意してくれている関数の利用で予防できるはずです。

*バグと表現するのは実装側。

IPAが教えてくれるSQLインジェクションの対策

- SQL文の組み立ては全てプレースホルダで実装する。

- SQL文の構成を文字列連結により行う場合は、アプリケーションの変数をSQL文のリテラルとして正しく構成する。

- ウェブアプリケーションに渡されるパラメータにSQL文を直接指定しない。

@see セキュリティ実装チェックリスト

つまりどういうことなんでしょう?ソースコードがないとイメージしにくいですよね。今回はPHPを使って実際のコードを掲載します。

流れとして、

- SQLインジェクション攻撃が出来ることを体験してみる。

- 更に攻撃が通る記述と、対策済みの記述を確認を行います。

残念ながら私は毎日業務でプログラムを書いているわけではないので、色々やっているうちに忘れてしまう危険があります・・・!!そんなわけで、プログラム系もぼちぼち記事にしていこうと思います。

さっそく実践してみます。

では早速実践、簡単なデータベース構造と簡単なスクリプトを用意して検証してみます。

テーブルの作成

今回はサクっと簡単に以下を用意しました。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 |

CREATE TABLE `victim_table` ( `id` int(10) UNSIGNED NOT NULL, `name` varchar(255) NOT NULL, `pass` varchar(255) NOT NULL, `date` timestamp NOT NULL DEFAULT CURRENT_TIMESTAMP ) ENGINE=InnoDB DEFAULT CHARSET=utf8; INSERT INTO `victim_table` (`id`, `name`, `pass`, `date`) VALUES (1, 'yuu', '1111', '2017-09-15 20:07:15'), (2, 'komasan', 'mongee', '2017-09-15 20:07:25'), (3, 'jibanyan', 'nyakb', '2017-09-15 20:10:33'), (4, 'admin', 'password', '2017-09-15 20:10:50'); ALTER TABLE `victim_table` ADD PRIMARY KEY (`id`); ALTER TABLE `victim_table` MODIFY `id` int(10) UNSIGNED NOT NULL AUTO_INCREMENT; |

検証用プログラムの設置

次にスクリプトの用意です。今回はPHPで簡単なクラスを用意してみました。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 141 142 143 144 145 146 147 148 149 150 151 152 153 154 155 156 157 158 159 160 161 162 163 164 165 166 167 168 169 170 171 172 173 174 175 176 177 178 179 180 181 182 183 184 185 186 187 188 189 190 191 192 193 194 195 196 197 198 199 200 201 202 203 204 205 206 207 208 209 210 211 212 213 214 215 216 217 218 219 220 221 222 223 224 225 226 227 228 229 230 231 232 233 234 235 236 237 238 239 240 241 242 243 244 245 246 247 248 249 250 251 252 253 254 255 256 257 258 259 260 261 262 263 |

<?php class TestSQL { public $name; public $pass; public $id; public function __construct($name_, $pass_, $id_ = ''){ $this->name = (string) $name_; $this->pass = (string) $pass_; $this->id = (int) $id_; } // エスケープ処理 public function e($str, $charset = 'UTF-8') { $ret = htmlspecialchars($str, ENT_QUOTES, $charset); return $ret; } // データ接続関数 public function getDb(){ $dsn = 'mysql:dbname=testdb;host=localhost'; $user = 'testdbuser'; $password = 'xxxxx'; $dbh = new PDO($dsn, $user, $password); $dbh->setAttribute(PDO::ATTR_EMULATE_PREPARES, false); //静的プレースホルダ return $dbh; } // データ入力関数 public function insert_table($name, $pass){ try { $sql = "INSERT INTO `victim_table` (`name`, `pass`) VALUES (?, ?)"; $db = self::getDb(); $stt = $db->prepare($sql); $stt->bindParam(1, $name, PDO::PARAM_STR); //バインド 型指定 $stt->bindParam(2, $pass, PDO::PARAM_STR); //バインド型指定 $stt->execute(); echo "</table>"; $db = NULL; } catch (PDOException $e) { die("DB接続エラー 管理者に連絡して下さい:{$e->getMessage()}"); } } // 一覧表示関数 public function select_table() { try { $sql = "SELECT id, name, date FROM `victim_table` ORDER BY `date` DESC "; $db = self::getDb(); $stt = $db->prepare($sql); $stt->execute(); echo "<table border=1>"; echo "<th>ID</th><th>ユーザ名</th><th>登録日</th>"; while ($row = $stt->fetch(PDO::FETCH_ASSOC)){ $row['id'] = self::e($row['id']); $row['name'] = self::e($row['name']); $row['date'] = self::e($row['date']); echo "<tr>"; echo "<td>{$row['id']}</td>"; echo "<td>{$row['name']}</td>"; echo "<td>{$row['date']}</td>"; echo "</tr>"; } $stt->closeCursor(); echo "</table>"; $db = NULL; } catch (PDOException $e) { die("DB接続エラー 管理者に連絡して下さい:{$e->getMessage()}"); } } // SQLインジェクション脆弱性 あり public function vulnerable_search_table($id, $pass) { try { $db = self::getDb(); $sql = "SELECT * FROM `victim_table` WHERE `id` = $id and `pass` = $pass "; $stt = $db->query($sql); while( $row = $stt->fetch(PDO::FETCH_ASSOC) ) { $row['id'] = self::e($row['id']); $row['name'] = self::e($row['name']); $row['pass'] = self::e($row['pass']); $row['date'] = self::e($row['date']); echo "<tr>"; echo "<td>{$row['id']}</td>"; echo "<td>{$row['name']}</td>"; echo "<td>{$row['pass']}</td>"; echo "<td>{$row['date']}</td>"; echo "</tr>"; } $stt->closeCursor(); echo "</table>"; $db = NULL; } catch (PDOException $e) { die("DB接続エラー 管理者に連絡して下さい:{$e->getMessage()}"); } } // SQLインジェクション対策済み サーチ public function search_table($id, $pass) { try { $db = self::getDb(); $sql = "SELECT id, name, pass, date FROM `victim_table` WHERE `id` = ? and `pass` = ?"; $stt = $db->prepare($sql); $stt->setFetchMode(PDO::FETCH_NUM); $stt->bindParam(1, $id, PDO::PARAM_INT); //バインド 型指定 $stt->bindParam(2, $pass, PDO::PARAM_STR); //バインド型指定 $stt->execute(); while( $row = $stt->fetch(PDO::FETCH_ASSOC) ) { $row['id'] = self::e($row['id']); $row['name'] = self::e($row['name']); $row['pass'] = self::e($row['pass']); $row['date'] = self::e($row['date']); echo "<tr>"; echo "<td>{$row['id']}</td>"; echo "<td>{$row['name']}</td>"; echo "<td>{$row['pass']}</td>"; echo "<td>{$row['date']}</td>"; echo "</tr>"; } $stt->closeCursor(); echo "</table>"; $db = NULL; } catch (PDOException $e) { die("DB接続エラー 管理者に連絡して下さい:{$e->getMessage()}"); } } } ?> <?php // 値の判定と初期化 $_POST['name'] = ( isset($_POST['name']) ) ? (string) $_POST['name'] : ''; $_POST['pass'] = ( isset($_POST['pass']) ) ? (string) $_POST['pass'] : ''; $_POST['id'] = ( isset($_POST['id']) ) ? (int) $_POST['id'] : ''; $_POST['insertFlag'] = ( isset($_POST['insertFlag']) ) ? (boolean) $_POST['insertFlag'] : ''; $_POST['searchFlag'] = ( isset($_POST['searchFlag']) ) ? (boolean) $_POST['searchFlag'] : ''; $_POST['secureFlag'] = ( isset($_POST['secureFlag']) ) ? (boolean) $_POST['secureFlag'] : ''; // SQLインジェクションの検証をはじめるよ! $attackObj = new TestSQL($_POST['name'], $_POST['pass'], $_POST['id']); ?> <h2>新規登録</h2> <table> <form action="" method="post"> <tr><td>ユーザ名<input type="text" name="name" value=""></td></tr> <tr><td>パスワード<input type="text" name="pass" value=""></td></tr> <input type="hidden" name="insertFlag" value="true"> <tr><td><input type="submit"></td></tr> </form> </table> <hr/> <hr/> <?php if( $_POST['insertFlag'] === true ){ $attackObj->insert_table($_POST['name'], $_POST['pass']); $name = $attackObj->e($_POST['name']); echo "<span style=\"color : red; \">{$name}を新規登録しました!</span>"; } ?> <?php echo "<h2>ユーザ一覧</h2>"; $attackObj->select_table(); ?> <hr/> <h2>情報確認</h2> <p>IDとパスワードを入力することで情報を確認出来ます。</p> <table> <form action="" method="post"> <tr><td>あなたのID<input type="text" name="id" value=""></td></tr> <tr><td>あなたのパスワード<input type="text" name="pass" value=""></td></tr> <tr><td>(?OωO?)<セキュア関数ヲ宣ス<input type="checkbox" name="secureFlag" value="true"></td></tr> <tr><td> </td></tr> <input type="hidden" name="searchFlag" value="true"> <tr><td><div align="center"><input type="submit" value="送信"></div></td></tr> <tr><td> </td></tr> </form> </table> <?php if( $_POST['searchFlag'] === true ) { echo <<< EOM <h3>結果</h3> <table border=1> <th>ID</th><th>ユーザ名</th><th>パスワード</th><th>登録日</th> EOM; if($_POST['secureFlag'] == true) { $attackObj->search_table($_POST['id'], $_POST['pass']); //対策済み関数 echo "<h3><span style=\"color : green; \">対策済み関数</span>で検索しました!</h3>"; } elseif($_POST['secureFlag'] == false) { $attackObj->vulnerable_search_table($_POST['id'], $_POST['pass']); echo "<h3><span style=\"color : red; \">脆弱性あり関数</span>で検索しました...。</h3>"; } } |

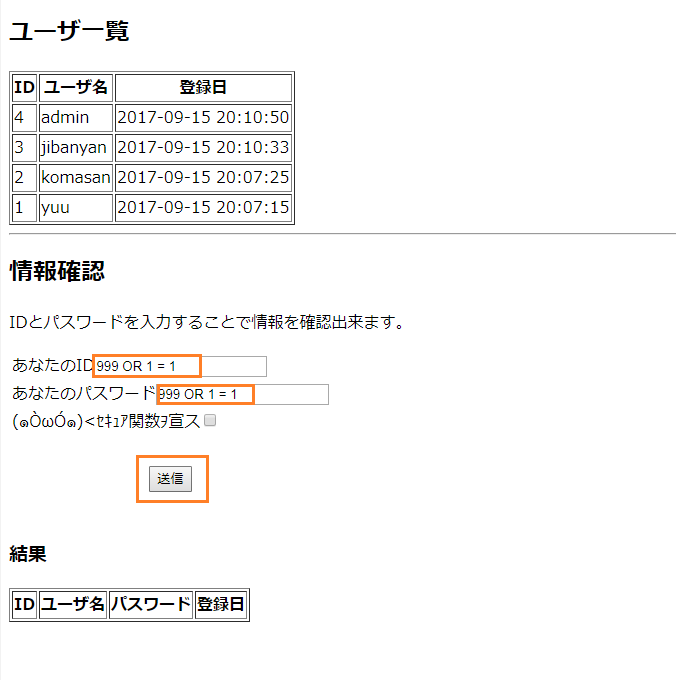

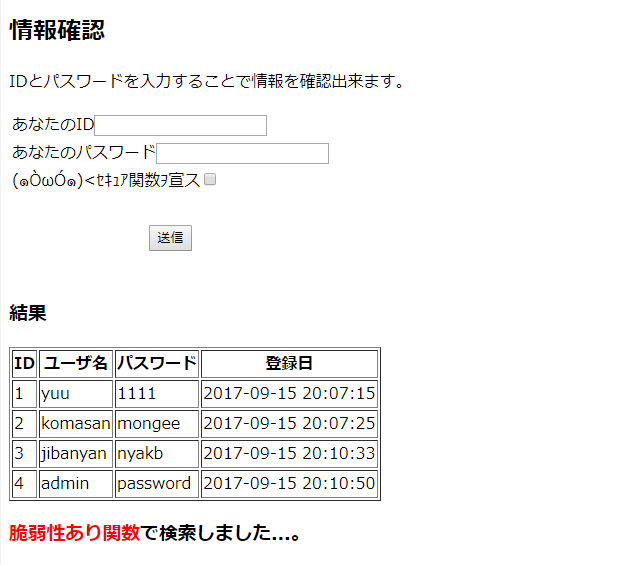

999 OR 1 = 1

|

1 |

$sql = "SELECT * FROM `victim_table` WHERE `id` = 999 OR 1 = 1 and `pass` = 999 OR 1 = 1"; |

適当なIDとなる数字にOR 1 = 1をつけて、条件文を成立させてしまう。

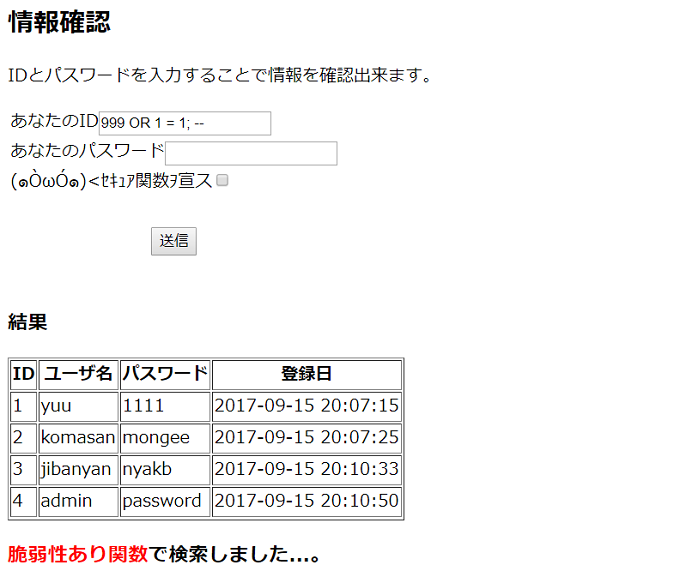

999 OR 1 = 1; —

|

1 |

$sql = "SELECT * FROM `victim_table` WHERE `id` = 999 OR 1 = 1; -- and `pass` = $pass"; |

今回はプログラム側でidのフォームにint型に型指定をしてしまっているので、検証用スクリプトそのままでは攻撃用のクエリが通りませんが、型指定をしないか、string型を指定すると上記のSQLインジェクションが通ります。

|

1 |

$_POST['id'] = ( isset($_POST['id']) ) ? (int) $_POST['id'] : ''; |

↓変更

|

1 |

//$_POST['id'] = ( isset($_POST['id']) ) ? (int) $_POST['id'] : ''; |

これでコメントを使用したインジェクションが通るようになります。

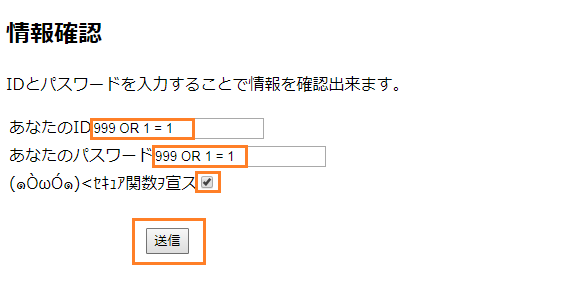

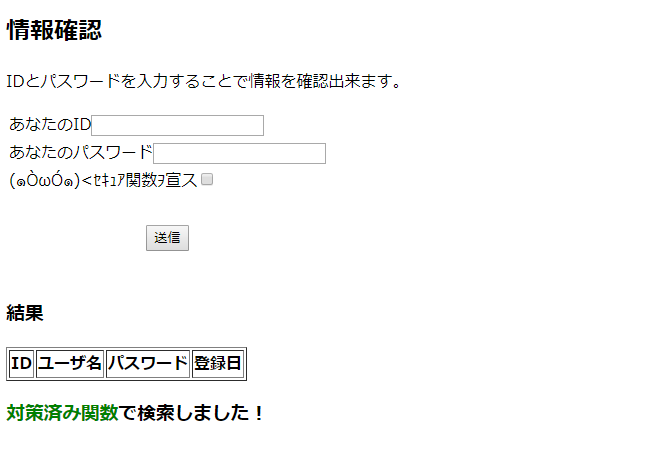

SQLインジェクション対策済み関数を利用してみる

フォームにチェックを入れることで、SQLインジェクション対策を行った関数を選択出来るので、チェックを入れて【送信】をクリックします。

存在しない無効な値なので、何も表示されません。

理想的な結果が返りました。

何が違うのか

|

1 2 3 4 5 6 7 8 9 10 |

// データ接続関数 public function getDb(){ $dsn = 'mysql:dbname=testdb;host=localhost'; $user = 'testdbuser'; $password = 'xxxxx'; $dbh = new PDO($dsn, $user, $password); $dbh->setAttribute(PDO::ATTR_EMULATE_PREPARES, false); //静的プレースホルダ return $dbh; } |

ここが大事

|

1 |

$dbh->setAttribute(PDO::ATTR_EMULATE_PREPARES, false); //静的プレースホルダ |

データベース接続時の処理にて、静的プレースホルダにしているのは共通です。

IPAが教えてくれるSQLインジェクションの対策

- SQL文の組み立ては全てプレースホルダで実装する。

- SQL文の構成を文字列連結により行う場合は、アプリケーションの変数をSQL文のリテラルとして正しく構成する。

- ウェブアプリケーションに渡されるパラメータにSQL文を直接指定しない。

@see セキュリティ実装チェックリスト

ここを踏まえて比べてみます。

SQLインジェクション対策なし

|

1 2 3 4 5 6 7 |

// SQLインジェクション脆弱性 あり public function vulnerable_search_table($id, $pass) { try { $db = self::getDb(); $sql = "SELECT * FROM `victim_table` WHERE `id` = $id and `pass` = $pass"; $stt = $db->query($sql); |

SQLインジェクション対策あり

|

1 2 3 4 5 6 7 8 9 10 11 12 13 |

// SQLインジェクション対策済み サーチ public function search_table($id, $pass) { try { $db = self::getDb(); $sql = "SELECT id, name, pass, date FROM `victim_table` WHERE `id` = ? and `pass` = ?"; $stt = $db->prepare($sql); $stt->setFetchMode(PDO::FETCH_NUM); $stt->bindParam(1, $id, PDO::PARAM_INT); //バインド 型指定 $stt->bindParam(2, $pass, PDO::PARAM_STR); //バインド型指定 $stt->execute(); |

- prepare()でSQL文をセット

- 入力される変数に対してバインド機構を利用し、更に型を指定

バインド機構とは、

あらかじめSQL文のひな型を用意し、後から変動個所(プレースホルダ)に実際の値(バインド値)を割り当ててSQL文を生成するデータベースの機能だ。SQL文のひな型とバインド値は個別にデータベースに送られ、構文解析されるので、バインド値に悪意あるSQL文が挿入されても、その実行を阻止することができる(図1-2)。

SQLステートメントを書く時に必ずバインド機構を使用すれば、バインド機構に不具合がない限り、SQLインジェクションは不可能だと考えられる。

@see SQLインジェクションの対策

対策まとめ

- 静的プレースホルダを指定する

- prepare()でSQL文をセット

- 入力される変数に対してバインド機構を利用し、更に型を指定

上記を忘れずに行うことが重要。

今回はDBへのクエリ対策が主でしたが、バリデーションや出力時のエスケープ処理などきちんと対応を行う必要があります。セキュリティ意識したプログラミングは行数が増えますが、きちんと記述したいところですね!

お疲れ様です。

セキュリティ企業と連携して、アプリケーション診断やセキュリティサーバホスティングサービスなど行っています。ご相談下さい。