お世話になります。来週10/24(土)には弊社毎月のイベント第6回ゆるいハッキング大会が開かれますが、「やっぱりいきなりKaliで無線LANハッキングからの攻撃は敷居高いよね?マッチした無線チップ持ってないしね」「Windowsでサクッと出来ないのかねぇ?」なんて声も聞かれるかもしれないので、基本のWindowsでのポートスキャンの記事を書いてみますよ。

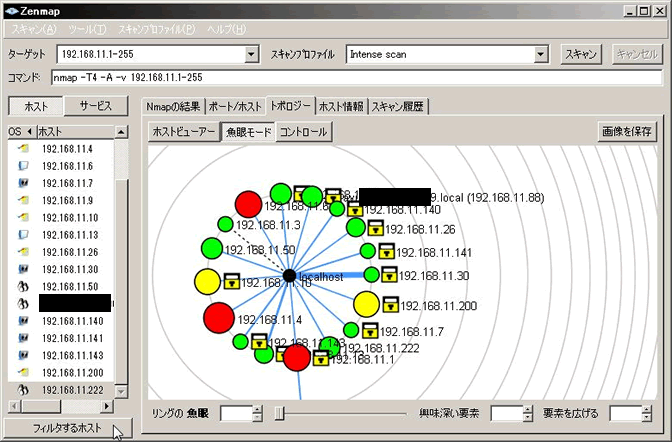

Zenmapでポートスキャンのご利用は計画的に

Zenmapは、NmapのGUIありのソフトでWindowsやMac、一部のLinuxのディストリビューションで無料で利用できます。乱暴に書けば見た目わかりやすい感じのポートスキャナーです。早速インストールして使っていきましょう。

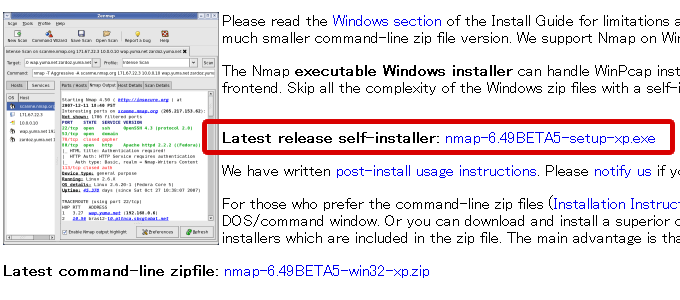

Zenmapの公式サイトから左のdownloadをクリック、ページ中程にあるMicrosoft Windows binariesからダウンロードします。現在のバージョンはLatest release self-installer:nmap-6.49BETA5-setup-xp.exeです。(2015/10/16現在)

Zenmapの公式サイトから左のdownloadをクリック、ページ中程にあるMicrosoft Windows binariesからダウンロードします。現在のバージョンはLatest release self-installer:nmap-6.49BETA5-setup-xp.exeです。(2015/10/16現在)

Zenmapインストール

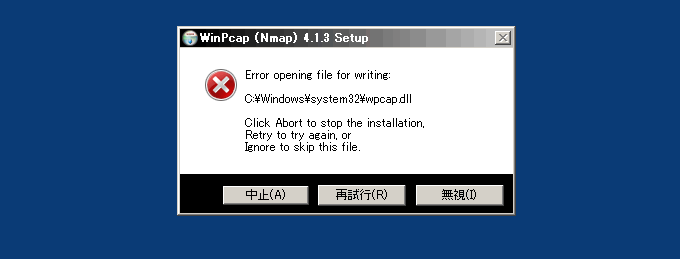

インストールは難しい事がありませんが、大抵躓くのは WinPcap関係でしょうか。既にWinpcapが入ってるとバージョン確認してアンインストールして入れなおしウィザードも親切にでます。有難いですね。そこでエラーが多いかも知れません。

インストールは難しい事がありませんが、大抵躓くのは WinPcap関係でしょうか。既にWinpcapが入ってるとバージョン確認してアンインストールして入れなおしウィザードも親切にでます。有難いですね。そこでエラーが多いかも知れません。

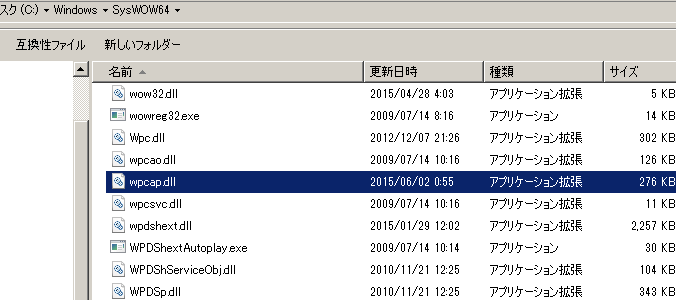

亭々は「C:\Windows\SysWOW64\wpcap.dll」を消したりリネームして上げれば入るのですが、躓くポイントとしてWinpcapインストール時に違うバージョンが入っていたり、セキュリティソフトで弾かれる事でしょうか?Error opening file for writing c:\windows\system32\wpcap.dllとか。結構、ポートスキャンする人はアレなソフトをインストールしているケースが多いと思いますので、”他のソフトが使用してるので弾かれるケース”も多いです。

例)Freemake Video Downloaderが入っていたので弾かれた。

→アンインストールやサービス停止すればOKです。

早速ポートスキャン

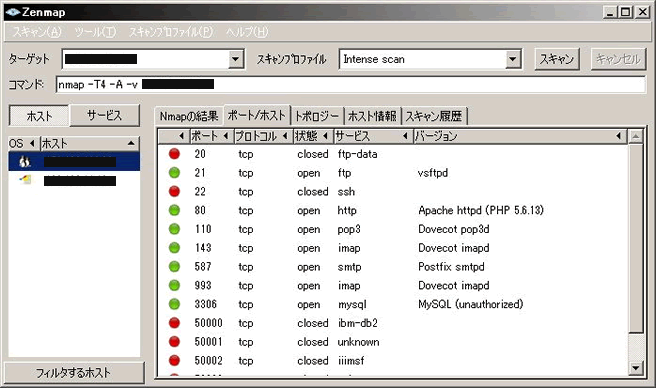

今回は自社内にあるサーバーと借りている専用サーバーをスキャンしてみます。ちなみに外部の専用サーバーでもポートスキャン繰り返すと警告される会社もありますので、確認は必要ですよ…念のため。

使い方は簡単でターゲットの枠にIPやドメインを入力、左にあるスキャンを押すだけです。必要な情報がサクッと取得できます。

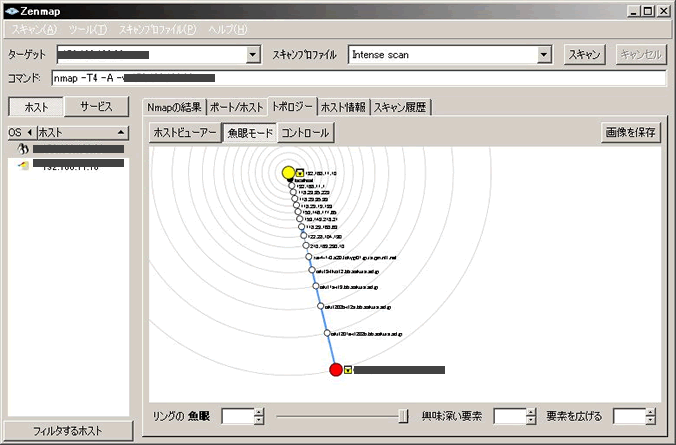

使い方は簡単でターゲットの枠にIPやドメインを入力、左にあるスキャンを押すだけです。必要な情報がサクッと取得できます。 トポロジーのタブはターゲットまでの経由がでます。tracerouteですね。

トポロジーのタブはターゲットまでの経由がでます。tracerouteですね。

複数のターゲットを指定

実際に社内の端末もIPアドレスの幅を持たせて調べる事ができます。指定は192.168.11.1~192.168.11.255を調べるには「192.168.11.1-255」を入力します。

実際の利用

実際にターゲットの情報を確認し、どのポートが空いているのか?何のOSを使っているのか?など事前に調査をするのが目的です。66621とか…ああ、これ21変えているのか、じゃ、Hydraで軽くいくか?など。実務としては自分の持っているサーバーにセキュリティに問題がないか調査したり怪しげな端末がないかルーターのMACも含めて照らし合わせるなど利用。

最後に重複して書きますが、他人のサーバーにポートスキャンは攻撃準備と見なされる場合ありますので、注意が必要です。次回は更に基本の総当り攻撃など要望があれば書いてみますね。