こんにちは。日々サーバーを触っている優です。会社で主催しているゆるいハッキング大会でも一部で話題に上がっていた一時バックアップファイルの脆弱性……というか危険性の話を書いて見ますね。先に結論から書くと、エディタや簡単ビルダー系などで自動生成される一時ファイル、.swp サーバ管理者が作ったセキュリティ上問題のあるバックアップファイルが丸見えですよという事ですよ。

例えば下記ファイル名

- important.php.bak

- important.php.swp

- important.php.old

- important.php.test

|

1 |

# cp important.php important_20161023_bak.php |

正しくバックアップする場合はimportant_20161023_bak.phpなどにしましょう。

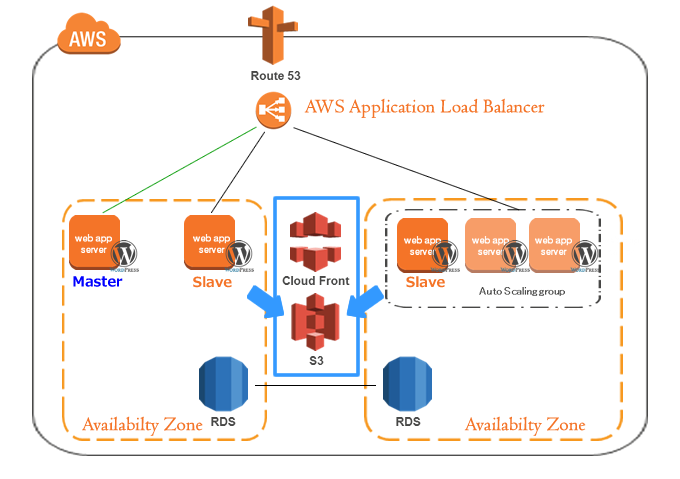

WordPressの場合の危険なパターン

そんな事ないよね?と思うかもしれませんが、エンジニアによってはファイルのバックアップのファイル名を後につける流儀で、さらにそれをアップしておく人も結構います。とくにWordPressが動いてるSSHで繋げてサーバー内でガツガツ作業する人はたまにいます。wp-config.phpという設定ファイルをwp-config.php.oldとかですね。このようなファイルが存在する場合は、http://ドメイン/wp-config.php.old上記URLによるブラウザアクセスで設定ファイルをダウンロード出来そうですよね。えぇ。

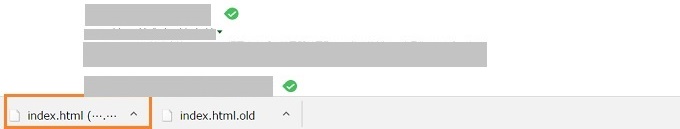

Googleファイルタイプ検索で検索してみる。

実際にそんな事をないよね?思うかも知れませんが、検索してみると意外とあったりします。

filetype:検索したい拡張子名

たくさん出てきます・・・。

index.html.oldのサイトリンクをクリックしたら、ファイルをダウンロード出来てしまいました。index.html系のファイルならいいですが、config.php.oldのような設定ファイルのスクリプトだったら大変ですね・・・!オリジナルのファイル形式や一時ファイルのWEB公開されていないか、見直しをおすすめします。