BASH(Bourne-again SHELL)

サーバーにしようしているLinuxやMAC OS Xに搭載されており

コマンドラインでOSを操作する事が可能なものです。

コマンドをぴこぴこ打って操作出来てるのはこれがあるおかげですね。

shellshock 致命的な脆弱性

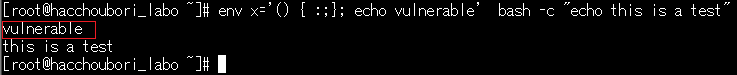

[bash] # env x='() { :;}; echo vulnerable’ bash -c “echo this is a test”[/bash]

とコマンドラインで入力して

このようにvulnerableと出てしまったら

そのサーバーはshellshockの脆弱性を含んでます!(どーん)

正常な場合は『this is a test』とのみ出力されます。

これほっておくどうなっちゃうの?3行で教えて

サーバー

乗っ取られる

とてもやばい

このセキュリティホールはBashによる環境変数の評価方法に起因している。ハッカーは特別に作成した変数を用いてセキュリティホールを突き、シェルコマンドを実行できる。これによりサーバはさらなる本格的な攻撃に対して脆弱な状態となる。

数ある他のセキュリティホールと同様に、今回のセキュリティホールも悪用するには高レベルのアクセス権が必要だ。しかしRed Hatのセキュリティチームによると、ハッカーは特定のサービスやアプリケーションを経由することで、認証なしにリモートから環境変数を入力し、セキュリティホールを悪用できるという。

ルート権限(スーパーユーザー権限)でスクリプトを呼び出すアプリケーションをハッカーに悪用されると、サーバに破壊的な損害を引き起こされる可能性がある。

Bashがシステムシェルとして広く普及していることが、今回の問題を深刻化させる要因となっている。アプリケーションがHTTPやCGIを通じて、ユーザーがデータを挿入できる形でBashシェルコマンドを呼び出すと、そのウェブサーバは攻撃に対して脆弱な状態となる。

関連:BASHの脆弱性でCGIスクリプトにアレさせてみました

どうすればいいの?パッチはあるの?

CentOSなどRed Hat系では

[bash] # yum update[/bash]

で解決出来るようです。(CentOS確認済み)

緊急にパッチをあてていきましょう。