今回はRootkitを検知するrkhunterをインストールするTipsです。

Rootkitってなにもの?

不正侵入したサーバで、攻撃者がまず行うことはRootkitのインストール。Rootkitはバックドアやボットを設置、セキュリティを無効化する不正攻撃用のツールがまとめられた一揃いの嫁入り道具です。

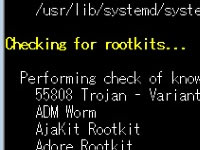

rkhunterはそのRootkitの痕跡を検知して教えてくれます。

何年も管理されていないサーバ、世の中にたくさんあります。管理されているサーバであっても不正侵入から気付くのは早くて100日以降と言われています。RootKit検知ツールによって異常を感知し、早期発見が被害を最小化します。

|

1 2 3 |

# yum install epel-release # yum --enablerepo=epel install rkhunter |

エラー対策

Warning: Checking for prerequisites [ Warning ] Unable to find ‘file’ command – all script replacement checks will be skipped.

Warning: The SSH and rkhunter configuration options should be the same:

SSH configuration option ‘PermitRootLogin’: no

Rkhunter configuration option ‘ALLOW_SSH_ROOT_USER’: unset

|

1 2 3 4 5 6 7 8 9 10 11 |

# vi /etc/rkhunter.conf #ALLOW_SSH_ROOT_USER=no ALLOW_SSH_ROOT_USER=unset ↓変更 #ALLOW_SSH_ROOT_USER=no #ALLOW_SSH_ROOT_USER=unset ALLOW_SSH_ROOT_USER=no |

|

1 |

# yum install file |

データベースのアップデート

システムのファイル情報アップデート

|

1 2 3 4 |

# rkhunter --propupd [ Rootkit Hunter version 1.4.4 ] File created: searched for 174 files, found 121 |

検知対象情報アップデート

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 |

# rkhunter --update [ Rootkit Hunter version 1.4.4 ] Checking rkhunter data files... Checking file mirrors.dat [ Updated ] Checking file programs_bad.dat [ Updated ] Checking file backdoorports.dat [ No update ] Checking file suspscan.dat [ Updated ] Checking file i18n/cn [ No update ] Checking file i18n/de [ Updated ] Checking file i18n/en [ No update ] Checking file i18n/tr [ Updated ] Checking file i18n/tr.utf8 [ Updated ] Checking file i18n/zh [ Updated ] Checking file i18n/zh.utf8 [ Updated ] Checking file i18n/ja [ Updated ] |

チェックしてみよう

|

1 2 3 4 |

# rkhunter --check --sk ※--rwoをつけると警告がある場合のみ結果が表示されます # rkhunter --check --sk --rwo |

動作を確認してくださいね。

定期実行スクリプトの作成

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 |

# vi /root/rkhunter.sh #!/bin/sh ## ------------------------------- MAILTO=hoge@example.com ## ------------------------------- MAILBODY=/tmp/`mktemp temp.XXXXXX` # rootkit判定データベース更新 /bin/rkhunter --update > /dev/null 2>&1 # チェック実行 異常があればメールを行う /bin/rkhunter -c --sk --cronjob --rwo 2>&1 > $MAILBODY if [ -s $MAILBODY ]; then mail -s "[Rootkit Hunter] `hostname` `date +%Y-%m-%d`" $MAILTO < $MAILBODY fi rm -f $MAILBODY |

|

1 |

# chmod +x /root/rkhunter.sh |

|

1 |

# sh /root/rkhunter.sh |

|

1 2 3 4 5 6 |

# vi /etc/crontab ※下記を追加 ## 4時40分にrkhunter実行 20 4 * * * root /root/rkhunter.sh |

これで設定はおしまい。rkhunter以外にもセキュリティ系のミドルウェアは豊富ですので、調べてもみるのも面白いかと思います。

お疲れ様です。